Skype, tinta unui nou atac informatic!

Daca pana in prezent au fost ceva mai feriti de atacuri, acum un nou vierme informatic le face viata amara utilizatorilor de Skype. Astfel, viermele restrictioneaza accesul la site-urile producatorilor de antivirus si dezactiveaza alte instrumente de protectie.

Daca platformele Yahoo Messenger si MSN Messenger au fost masiv exploatate de viermi, utilizatorii de Skype au fost mai putin expusi la astfel de amenintari.

Desi viermii care se raspandesc prin trimiterea de link-uri nu sunt o noutate in peisajul malware actual, cu diverse familii care afecteaza serviciile de mesagerie instantanee active in mediul online, cele mai multe dintre acestea nu sunt greu de indepartat si nu vin cu un mecanism suplimentar de protectie.

Spre deosebire de viermii uzuali pentru platforme de mesagerie instantanee, Backdoor.Tofsee poseda un set de trucuri pentru a evita detectia si eliminarea, precum si cu modalitati multiple de a face rau utilizatorilor si calculatoarelor acestora, arata un comunicat BitDefender.

Viermele se bazeaza pe inginerie sociala pentru a pacali utilizatorul sa descarce si sa ruleze o copie a sa pe calculator. Initial, acesta cauta setarile locale ale sistemului (tara, limba si moneda locala) pentru a determina in ce limba sa trimita mesajele.

Poate folosi engleza, spaniola, italiana, olandeza, germana si franceza pentru a se trimite catre contactele din Skype sau Yahoo Messenger. Pentru a reduce orice urma de suspiciune, mesajele folosite de vierme nu se vor repeta in timpul conversatiei si se vor actualiza constant de la distanta.

Mai mult, viermele va trimite mesajul in timpul unei conversatii in desfasurare si nu va initia o conversatie. Cum utilizatorul neavizat va da click pe link-ul infectat, acestia vor fi directionati catre o pagina falsa care arata identic cu o pagina a serviciului de partajare de fisiere Rapidshare. Daca utilizatorul continua procesul de descarcare accesand link-ul de download, acesta va primi o arhiva .zip numita NewPhoto024.JPG.zip. Dupa dezarhivare se obtine un fisier executabil NewPhoto024.JPG_www.tinyfilehost.com.

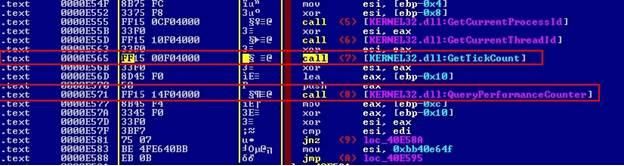

Fisierul arata ca un .jpg urmat de un link URL, insa sirul de caractere “.com” nu face parte din URL, ci este de fapt formatul fisierului (o aplicatie executabila MS-DOS). Odata executat, fisierul interogheaza Windows Registry pentru a verifica daca aplicatiile Skype sau Yahoo Messenger sunt instalate. Daca nicio aplicatie nu este gasita pe calculator, viermele va iesi fara sa infecteze sistemul. In schimb, daca gaseste fisierele, viermele va porni infectarea, nu inainte de a se asigura ca nu este analizat intr-o masina virtuala printr-o verificare a Performance Counter.

In cazul in care viermele detecteaza ca este rulat intr-o masina virtuala sau in interiorul unui debugger, se auto-elimina, altfel creaza un proces “child” suspendat si injecteaza codul sau decriptat in acesta. Dupa injectarea cu succes a codului, procesul “child” este reactivat, iar procesul “parent” se auto-inchide.

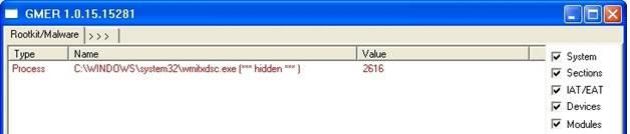

Pentru a se ascunde de sistemul de operare, viermele declanseaza ultima sa arma de aparare: un driver rootkit care ascunde fisiere, monitorizeaza activitatea pe internet a calculatorului infectat si previne accesul la URL-uri asociate cu producatorii de antivirus, scanari online, forumuri de suport tehnic si, bineinteles, la actualizarea Windows. Ca noutate, viermele restrictioneaza accesul la un numar ridicat de portaluri de download care ar putea gazdui instrumente de dezinfectare si utilitati antivirus.

Dupa ce a compromis sistemul, viermele isi adauga cheia de start-up in registrii Windows. De asemenea, dezactiveaza firewall-ul din sistemul de operare pentru a crea o bresa in securitatea sistemului si pentru a permite unui atacator accesul de la distanta la sistemul infectat. Pentru a inrautati situatia, componenta rootkit previne instalarea oricarui fisier cunoscut a fi un produs antivirus. Backdoor.Tofsee identifica aceste produse prin numele fisierelor, astfel incat redenumirea kit-ului de instalare blocat poate rezolva aceasta problema.

Mecanismul de raspandire a viermelui nu se reduce doar prin spamul trimis prin Skype si YIM. Acesta se copiaza de asemenea pe orice dispozitive de stocare mobile atasate, replicandu-se intr-un director nou denumit ~secure si creand un fisier autorun.inf ce va initializa rularea sa automata. Viermele mai genereaza un al doilea folder denumit Temp002, in care va copia un fisier executabil infectat cu Trojan.Vaklik.AY. Toate fisierele create au atributele archive, hidden si system activate pentru a se ascunde de Windows Explorer.

VOYO

VOYO

RON

RON RON

RON RON

RON RON

RON ”Incont”, site-ul Știrile Pro TV de informații economice și educație financiară, a devenit ”iBani”

”Incont”, site-ul Știrile Pro TV de informații economice și educație financiară, a devenit ”iBani”  Să ne amintim ce ne oferă speranță. Alex Bogdan: Depinde doar de noi să putem rescrie povestea unui an mai bun

Să ne amintim ce ne oferă speranță. Alex Bogdan: Depinde doar de noi să putem rescrie povestea unui an mai bun

România, departe de zona euro. Analist: Probabil ne ducem spre 2030 cu adoptarea monedei unice

România, departe de zona euro. Analist: Probabil ne ducem spre 2030 cu adoptarea monedei unice

Popa, CFA România: Într-o lume fără pensii private ar trebui să ne aşteptăm la o pensie de 32% din ultimul salariu

Popa, CFA România: Într-o lume fără pensii private ar trebui să ne aşteptăm la o pensie de 32% din ultimul salariu

Siemens Energy anunţă concedieri masive pentru a-şi majora profitul. Compania are mii de angajați în România

Siemens Energy anunţă concedieri masive pentru a-şi majora profitul. Compania are mii de angajați în România

Cu trenul de la Paris la Viena sau de la Zurich la Barcelona. Pandemia reînvie cursele feroviare de noapte în Europa

Cu trenul de la Paris la Viena sau de la Zurich la Barcelona. Pandemia reînvie cursele feroviare de noapte în Europa  (P) Cum ne afectează temperaturile scăzute anvelopele

(P) Cum ne afectează temperaturile scăzute anvelopele

(P) Cum să Alegi Cursurile Potrivite pentru a Învăța Programare Online

(P) Cum să Alegi Cursurile Potrivite pentru a Învăța Programare Online

Digitalizarea departamentului HR - un subiect în trend chiar și pentru companiile de IT

Digitalizarea departamentului HR - un subiect în trend chiar și pentru companiile de IT

Huawei dezminte zvonurile privind vânzarea brandurilor premium de smartphone P şi Mate

Huawei dezminte zvonurile privind vânzarea brandurilor premium de smartphone P şi Mate  Cum vom lucra în 2021: 60% dintre companii vor să reînceapă munca de la birou din luna martie. Mai mult de jumătate au tăiat programele de training şi pe cele de wellbeing

Cum vom lucra în 2021: 60% dintre companii vor să reînceapă munca de la birou din luna martie. Mai mult de jumătate au tăiat programele de training şi pe cele de wellbeing  Două treimi din forţa de muncă existentă la nivel global lucrează de acasă, însă unul din trei angajaţi folosește propriul calculator pentru a-şi desfăşura activitatea

Două treimi din forţa de muncă existentă la nivel global lucrează de acasă, însă unul din trei angajaţi folosește propriul calculator pentru a-şi desfăşura activitatea  Invață să ții sub control cheltuielile de sărbători. Cum funcționează cardul de cumpărături

Invață să ții sub control cheltuielile de sărbători. Cum funcționează cardul de cumpărături  Moneda euro la 20 de ani. Cea mai importantă realizare macro-economică a secolului trecut a supraviețuit marii crize mondiale, dar rămâne un colos handicapat de propriile slăbiciuni

Moneda euro la 20 de ani. Cea mai importantă realizare macro-economică a secolului trecut a supraviețuit marii crize mondiale, dar rămâne un colos handicapat de propriile slăbiciuni

UE pregătește măsuri de urgență, în cazul unui ”no deal” cu Londra, din ianuarie. Domeniile vizate: pescuitul şi transportul rutier şi aerian

UE pregătește măsuri de urgență, în cazul unui ”no deal” cu Londra, din ianuarie. Domeniile vizate: pescuitul şi transportul rutier şi aerian

Explozie la gazoductul din Ucraina care asigura gazele pentru Europa. Ce se întâmplă cu livrările de gaze rusești spre continent

Explozie la gazoductul din Ucraina care asigura gazele pentru Europa. Ce se întâmplă cu livrările de gaze rusești spre continent

RSS

RSS